Zloděj kryptoměn BlueNoroff drancuje účty finančních startupů

Série útoků, při nichž došlo k velkým finančním ztrátám v kryptoměnách, nazvaná SnatchCrypto se zaměřuje na menší a středně velké společnosti, které podnikají v oblasti kryptoměn a chytrých kontraktů, decentralizovaných financí (DeFi), blockchainu a finančních technologií (FinTech). Jejich původce, aktéra pokročilých perzistentních hrozeb (APT) BlueNoroff, odhalili experti společnosti Kaspersky.

Útočníci v nejnovější kampani BlueNoroff nenápadně zneužívají důvěřivosti zaměstnanců vytipovaných společností a pod hlavičkou „smlouvy“ nebo jiného obchodního dokumentu jim posílají sofistikovaný backdoor pro Windows se sledovacími funkcemi. Pro následné vykradení kryptopeněženky oběti vyvinuli pachatelé rozsáhlé a nebezpečné prostředky – komplexní infrastrukturu, exploity a malwarové implantáty.

Tvůrcem je skupina Lazarus ze Severní Koreje

BlueNoroff je produktem velké hackerské skupiny Lazarus a využívá její diverzifikovanou strukturu a důmyslné útočné technologie. APT skupina Lazarus je známá útoky na banky a servery napojené na SWIFT, a dokonce se zapojila do vytváření falešných společností pro vývoj kryptoměnového softwaru. Podvedení klienti si pak nainstalovali legitimně vypadající aplikace a po nějaké době dostali jejich aktualizace „obohacené“ backdoorem.

Nyní tato část skupiny Lazarus přešla k útokům na kryptoměnové startupy. Většina kryptoměnových firem jsou malé nebo středně velké startupy a nemohou proto investovat spoustu peněz do svého interního bezpečnostního systému. Útočníci o této situaci vědí a využívají toho pomocí propracovaných schémat sociálního inženýrství.

BlueNoroff oklame svou oběť tím, že předstírá existující společnost s venture kapitálem, používaným k financování začínajících firem. Výzkumníci společnosti Kaspersky odhalili více než 15 venture společností, jejichž značky a jména zaměstnanců byly během kampaně SnatchCrypto zneužity. Podle jejich názoru však skutečné společnosti nemají s tímto útokem ani e-maily nic společného. Sektor kryptoměnových startupů si kyberzločinci vybrali záměrně, protože startupy často dostávají dopisy nebo soubory z neznámých zdrojů. Investiční společnost jim například může poslat smlouvu nebo jiné soubory související s podnikáním. Aktér APT toho využívá jako návnady, aby přiměl oběti otevřít přílohu e-mailu, již tvoří dokument obsahující škodlivé makro.

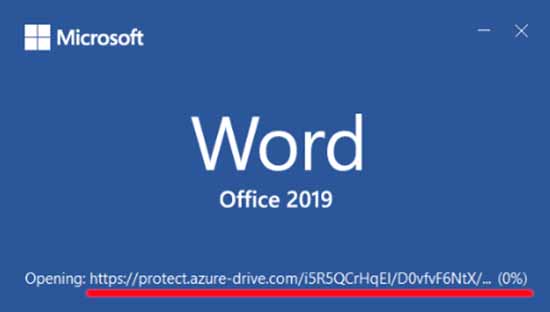

Pozorný uživatel si může všimnout, že když MS Word zobrazí standardní vyskakovací okno pro načítání dokumentu, děje se něco podezřelého.

Pokud by byl soubor otevřen off-line, nepředstavoval by nic nebezpečného – s největší pravděpodobností by vypadal jako kopie nějaké smlouvy nebo jiného neškodného dokumentu. Pokud je však počítač v době otevření souboru připojen k internetu, do zařízení oběti se načte jiný dokument s makrem, které nasadí malware.

Krádeži předchází týdny a měsíce pečlivého sledování oběti

Tato APT skupina má ve svém infekčním arzenálu různé metody a infekční řetězec sestavuje podle aktuální situace. Kromě infekčních wordových dokumentů šíří také malware maskovaný jako zazipované soubory zástupců ve Windows. Tento malware odesílá obecné informace oběti a spustí agenta v prostředí Powershell, který pak vytvoří plnohodnotný backdoor. Pomocí něj BlueNoroff nasazuje další nástroje pro sledování oběti: keylogger a pořizovač screenshotů.

Tato APT skupina má ve svém infekčním arzenálu různé metody a infekční řetězec sestavuje podle aktuální situace. Kromě infekčních wordových dokumentů šíří také malware maskovaný jako zazipované soubory zástupců ve Windows. Tento malware odesílá obecné informace oběti a spustí agenta v prostředí Powershell, který pak vytvoří plnohodnotný backdoor. Pomocí něj BlueNoroff nasazuje další nástroje pro sledování oběti: keylogger a pořizovač screenshotů.

Útočníci pak sledují oběti týdny i měsíce – nahrávají stisky kláves, sledují každodenní operace uživatele a zároveň plánují strategii pro finanční krádež. Když najdou vhodný cíl, který používá populární rozšíření prohlížeče pro správu kryptopeněženek (například MetaMask), nahradí hlavní komponentu rozšíření falešnou verzí.

Zfalšují skutečnou transakci, jen změní účet a částku

Podle výzkumníků dostanou útočníci po zjištění velkých finančních převodů oznámení o transakci. Když se napadený uživatel pokusí převést nějaké prostředky na jiný účet, útočníci zachytí proces transakce a vloží do něj vlastní příkazy. V okamžiku, kdy uživatel pro dokončení iniciované platby klikne na potvrzovací tlačítko, kyberzločinci změní adresu příjemce a maximalizují částku transakce, čímž v podstatě vyčerpají naráz celý účet oběti.

„Vzhledem k tomu, že útočníci neustále přicházejí se spoustou nových metod pro oklamání a zneužití obětí, měly by i malé firmy vzdělávat své zaměstnance v základních postupech kybernetické bezpečnosti. Zvláště důležité je to v případě, že firma pracuje s kryptoměnovými peněženkami – na používání kryptoměnových služeb a rozšíření do prohlížečů není nic špatného, mějte však na paměti, že je to také atraktivní cíl pro APT i kyberzločince. Proto je třeba tento sektor dobře chránit,“ říká Seongsu Park, bezpečnostní analytik z týmu GReAT (Global Research and Analysis Team) společnosti Kaspersky.

Celoá zpráva o BlueNoroff na webu Securelist.com.

Pokud se chcete lépe ochránit před hrozbou BlueNoroff, zvažte následující doporučení společnosti Kaspersky:

- Zajistěte svým zaměstnancům základní školení o kybernetické bezpečnosti, protože mnoho cílených útoků začíná phishingem nebo jinými technikami sociálního inženýrství.

- Proveďte audit kybernetické bezpečnosti vašich sítí a napravte všechny nedostatky zjištěné na okraji nebo uvnitř sítě.

- Infekci v rozšíření prohlížeče je obtížné najít manuálně, pokud nejste dobře obeznámeni s kódovou základnou peněženky MetaMask. Modifikace rozšíření pro Chrome však zanechává stopy. Prohlížeč musí být přepnut do režimu pro vývojáře a rozšíření MetaMask se namísto z on-line obchodu nainstaluje z místního adresáře. Pokud doplněk pochází z obchodu, Chrome si vynutí ověření digitálního podpisu kódu a zaručí jeho integritu. Pokud tedy máte pochybnosti, zkontrolujte ihned rozšíření MetaMask a nastavení prohlížeče Chrome.

- Nainstalujte řešení pro potlačení pokročilých perzistentních hrozeb (APT) a ochranu koncových bodů (EDR), která umožňují odhalování a detekci hrozeb, vyšetřování a včasnou nápravu bezpečnostních incidentů. Zajistěte svému bezpečnostnímu týmu přístup k nejnovějším informacím o hrozbách a dbejte na průběžné zvyšování jeho kvalifikace pomocí odborných školení. Vše výše uvedené je k dispozici v rámci Kaspersky Expert Security framework.

- Spolu s vhodnou ochranou koncových bodů mohou proti útokům na vysoce postavené cíle pomoci také specializované služby. Identifikovat a zastavit útoky již v jejich rané fázi, než útočníci dosáhnou zamýšlených cílů, dokáže například nástroj Kaspersky Managed Detection and Response.

Ilustrace: Kaspersky